La implementación de la seguridad EDR (Endpoint Detection and Response) es un proceso que debe seguirse cuidadosamente para garantizar que la solución se configure correctamente y se pueda aprovechar al máximo.

A continuación, presentamos algunos pasos comunes para implementar la seguridad EDR:

- Evaluación de necesidades: Antes de implementar una solución EDR, es importante evaluar sus necesidades de seguridad para determinar qué tipo de solución es la adecuada. Esto puede incluir la evaluación de su infraestructura de red, sistemas operativos, tipos de datos y aplicaciones críticas.

- Selección de la solución adecuada: Una vez que haya evaluado sus necesidades de seguridad, seleccione la solución EDR que mejor se adapte a sus necesidades. Considere factores como coste, facilidad de uso y escalabilidad.

- Instalación y configuración: Después de seleccionar la solución EDR adecuada, siga las instrucciones del fabricante para instalar y configurar la solución. Asegúrese de seguir las mejores prácticas de seguridad, como asegurarse de que la solución esté actualizada y protegida con contraseñas seguras.

- Pruebas y validación: Antes de implementar la solución EDR en producción, realice pruebas para asegurarse de que la solución funcione como se espera. Esto puede incluir pruebas de penetración y pruebas de usuario final.

- Implementación: Una vez que haya probado la solución y se haya validado, implemente la solución EDR en su entorno de producción. Asegúrese de realizar un seguimiento regular del rendimiento y la efectividad de la solución.

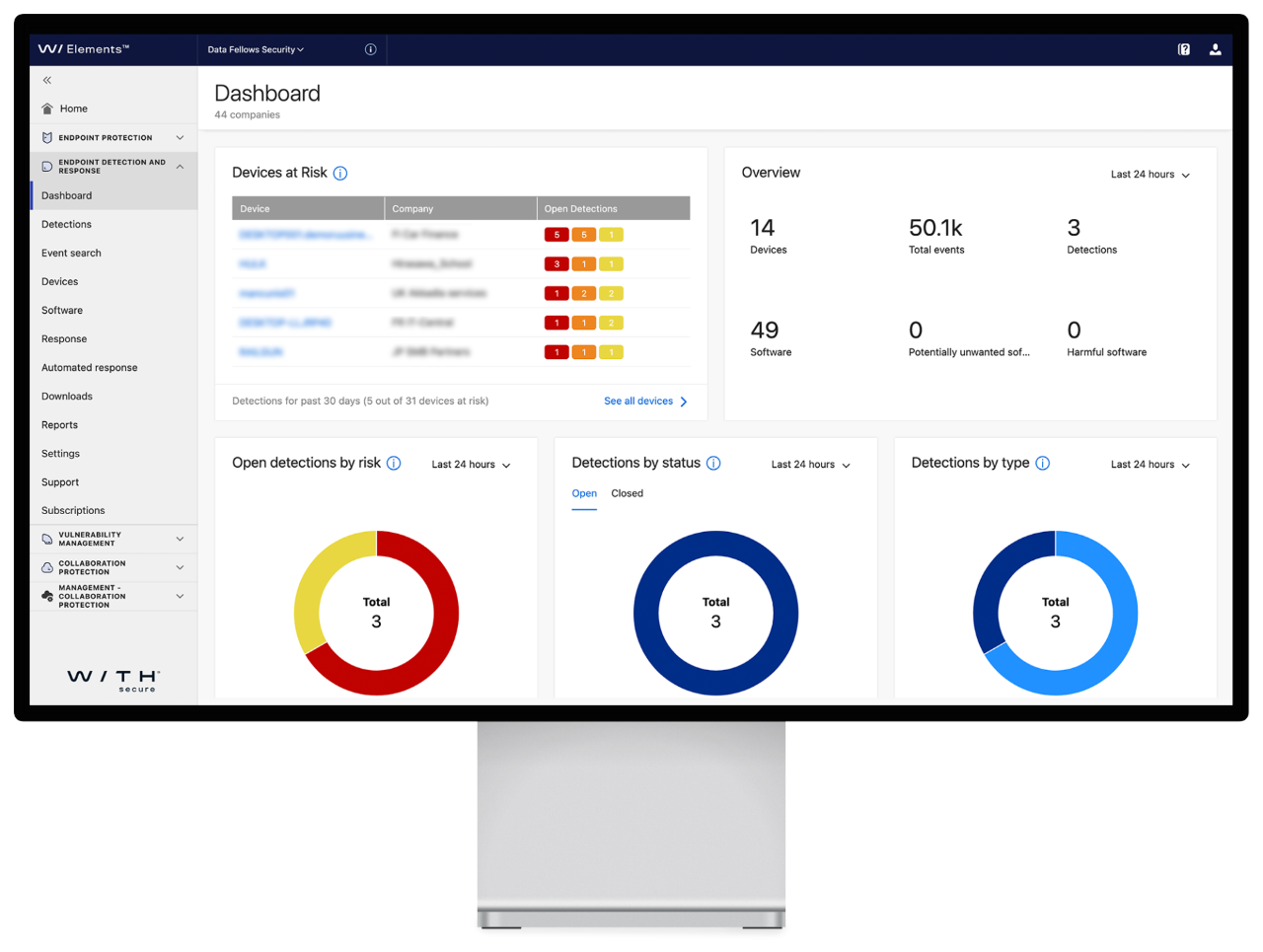

Una vez que la solución EDR esté implementada, es importante que la use correctamente para obtener el máximo beneficio. Algunos consejos para usar la seguridad EDR incluyen:

- Realice análisis y evaluaciones regulares para identificar cualquier problema o vulnerabilidad en su entorno.

- Asegúrese de que la solución EDR esté actualizada y configurada correctamente para garantizar una protección óptima.

- Capacite a los usuarios para que comprendan cómo funciona la solución EDR y cómo deben responder ante posibles amenazas.

- Monitoree regularmente el rendimiento y la efectividad de la solución EDR para asegurarse de que esté cumpliendo con sus necesidades de seguridad.

En resumen, la implementación y el uso de la seguridad EDR son procesos importantes para proteger su red y sistemas contra amenazas de seguridad. Siga las mejores prácticas y consejos para garantizar que su solución EDR esté configurada y se use correctamente.

Beneficios de la detección y respuesta de puntos finales (EDR)

EDR es una solución de ciberseguridad que permite a las organizaciones detectar, investigar y responder a amenazas. Por lo general, se implementa en las instalaciones o en la nube y utiliza una variedad de técnicas para recopilar datos de dispositivos finales, incluido el registro, el análisis de tráfico de red y la supervisión de procesos.

La seguridad EDR puede proporcionar información valiosa sobre la actividad maliciosa en los dispositivos, incluida información sobre cómo se llevan a cabo los ataques y qué datos están siendo objeto de atención. Además, puede ayudar a las organizaciones a bloquear o poner en cuarentena automáticamente archivos y procesos maliciosos, así como revertir cualquier cambio que se haya realizado en el sistema.